阿里云云网络关键内容点滴

阿里云在中国是独步天下,就像其广告词所说:“阿里云的市场份额是第2名到第5名的市场份额之和”。很多人学习阿里云的初步目的是通过阿里云ACP考试,现针对云网络产品所需的关键要点和难点进行具体的阐述如下:

1、专有网络VPC(Virtual Private Cloud)是用户基于阿里云创建的自定义私有网络, 不同的专有网络之间二层逻辑隔离,关联现在比较流行的VxLAN的封装技术。用户可以在自己创建的专有网络内创建和管理云产品实例,比如云服务器(ECS)、负载均衡(SLB)、云关系型数据库(RDS)等;

2、我们可以认为VPC是一个私有专用网的概念。在VPC内部可以选择IP地址范围、配置路由表和虚拟网关等。具体的配置需要做网络规划,规划取决于每个网段的服务器个数和所需设置路由表的路由条目数量的限制,比如单个路由表支持创建的自定义路由条目的数量不能超过48条。

3、在VPC中可以使用192.168.0.0/16、172.16.0.0/12、10.0.0.0/8这三个私网网段及其子网作为VPC的私网地址范围。如果有多个VPC,或者有VPC和本地数据中心构建混合云的需求,建议使用下面这些标准网段的子网作为VPC的网段,掩码建议不超过16位。

虚拟交换机的网段 | 可用私网IP数量 (不包括系统保留地址) |

192.168.0.0/16 | 65,532 |

172.16.0.0/12 | 1,048,572 |

10.0.0.0/8 | 16,777,212 |

每个虚拟交换机的第一个和最后三个IP地址为系统保留地址。以192.168.1.0/24为例,192.168.1.0、 192.168.1.253、192.168.1.254和192.168.1.255这些地址是系统保留地址。

4、 原则上VPC之间是彼此不通的。相同云用户帐号下可以基于业务安全隔离的需要把不同的IT环境进行逻辑的安全隔离。需要隔离的场景莫过于把应用开发环境、测试环境、预生产环境和生产环境进行安全隔离,我们可以针对不同的环境设置独立的VPC实现逻辑隔离;

5、一个企业级客户,它搭建属于自己的专有云。由于客户所属的部门很多,不同部门所应用的系统不同,并且部门级的应用需要做到彼此安全隔离。客户的不同部门可以拥有独立的VPC,在VPC内部添加虚拟交换机(vSwitch),需要安全隔离的应用所对应的云服务器ECS关联虚拟交换机,这样就实现了基于VPC级的安全隔离。

6、VPC的属于地域的概念,我们可以认为每个地域为某个城市的数据中心,如果您没有多地域部署系统的要求且各系统之间也不需要通过VPC进行隔离,那么推荐使用一个VPC。

7、虽然VPC之间缺省是不通的,但是如果需要VPC之间进行互联互通,阿里云可以通过对等连接、高速通道、VPN网关、云企业网等产品实现VPC之间的互联互通。

8、VPC网段的选择还需要考虑是否使用了经典网络(阿里的传统网络)。如果您使用了经典网络,并且计划将经典网络的ECS实例和VPC网络连通,那么建议您选择非10.0.0.0/8作为VPC的网段,因为经典网络的网段也是10.0.0.0/8。

9、即使只使用一个VPC,也尽量使用至少两个交换机,并且将两个交换机分布在不同可用区(独立的电力和网络机房),这样可以实现跨可用区容灾。同一地域(城市)不同可用区(机房)之间通常小于100公里,网络通信延迟很小。在应用考虑是否选择部署在相同可用区时,我们需要在高可用和低延迟之间找到平衡,不同可用区会提升高可用,但是延迟会有一定的增加。在移动或银行等有严格延迟时限要求的应用,我们需要对应用所属可用区进行慎重规划。

10、VPC内的负载均衡(SLB)和云服务器(ECS)如果想上公网,可以绑定公网的弹性IP,也可以通过NAT网关访问互联网。

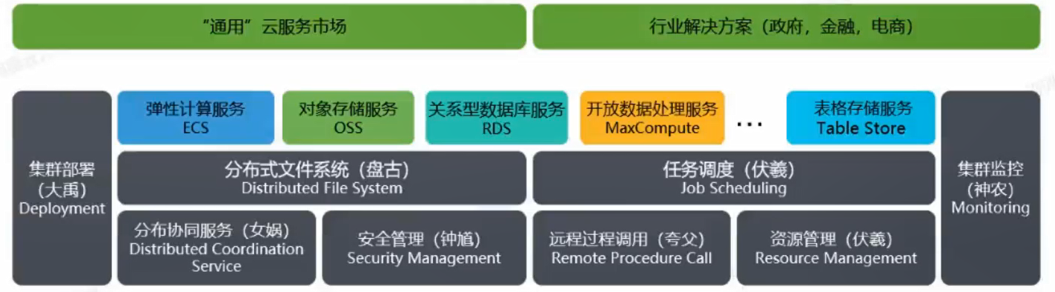

总之,阿里云的虚拟专用网VPC的配置和应用非常简单灵活,云租户或客户可以在阿里云官网上进行路由和交换的简单配置,系统路由表的策略可以自动产生,这样大大降低了网络的管理难度。云网络产品同样与服务器ECS和云存储产品无缝集成合,可以实现基于基础设施即服务的全方位立体化的解决方案交付。